Padrões de Arquitetura Segura & Engenharia de Segurança II

Padrões de Arquitetura Segura & Engenharia de Segurança II

Organizações em todo o mundo estão compartilhando abertamente sua resposta à revolução cibernética: Padrões, Modelos & Frameworks são tão úteis nos negócios quanto podem ser para sua carreira.

- Padrões fornecem uma solução comprovada em um formato consistente para cada peça do quebra-cabeça

- Combiná-los permite que você trabalhe através de problemas complexos e construa seu design ou arquitetura

- Soluções que você pode evocar, em última análise, dependem de mecanismos técnicos disponíveis para você

Você se beneficiará de dividir as coisas em peças mais simples para compreender ao projetar soluções personalizadas para problemas de segurança.

Hoje vamos cobrir padrões defensivos modernos, verificar parte I para a história dos padrões de segurança.

Estrutura ATT&CK pela MITRE Corporation

Anti-Padrões

Estou razoavelmente confiante de que a prática de segurança da Modelagem de Ameaças inspirou parcialmente a criação do Quadro ATT&CK da MITRE.

A MITRE ATT&CK permite que os profissionais de Segurança da Informação realizem exercícios estruturados de emulação adversária, bem como modelem suas defesas de segurança contra técnicas modernas.

Suas táticas, técnicas e banco de dados de conhecimento contraditórios são os anti-padrão mais consultados para arquitetos de segurança. Ele abrange a preparação de ataque, o ponto final entre plataformas e o comprometimento do dispositivo móvel.

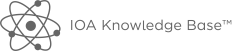

Base de Conhecimento ioa

Recomendo fortemente a adesão a esta impressionante comunidade aberta de arquitetos de TI que defendem a estrutura de Arquitetura Orientada à Interconexão.

Roteiro iOKB

O IOA tem como objetivo permitir que você tenha plantas, cartilhas e padrões de design para um mundo interconectado moderno. Sua base de conhecimento fornece uma riqueza de informações.

Atualmente, o IOAKB abrange Rede, Multicloud Híbrida, Segurança, Dados, Aplicativos, Internet das Coisas, Pagamentos Digitais, Analytics, CDN, Colaboração e segurança e segurança distribuída — além de muitos projetos específicos do setor.

- Padrão de design: Controle de limites

- Padrão de design: Zona de inspeção

- Padrão de design: Administração de Políticas & Aplicação

- Padrão de design: localizar identidade e gerenciamento de chaves

- Padrão de design: Security Analytics & Logging

Projeto de segurança distribuída IoA

- Padrão de design: Controle de Comunicações Digitais

- Padrão de design: integrar controles multicloud e de dados

- Padrão de design: Segurança como facilitador de negócios digital

Há uma riqueza de informações em cada um dos projetos de não-segurança também.

Padrões de design do Azure

A Microsoft está avançando agora que mais conglomerados estão relutantes em financiar o que muitas vezes é seu concorrente direto — a Amazon.

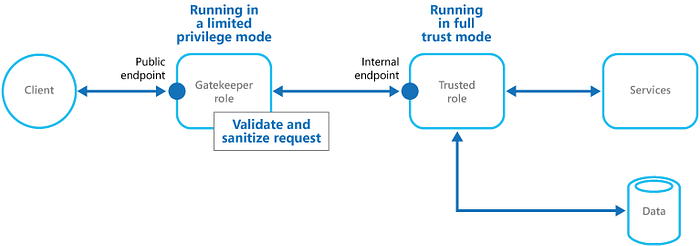

Padrão de gatekeeper do Microsoft Azure

Entre sua melhor posição sobre o Linux e o programa de computação confidencial Azure, espero que eles continuem a atrair clientes de indústrias fortemente regulamentadas.

Guias de implementação do DISA

Desde 1998, a DISA tem desempenhado um papel fundamental no aprimoramento da postura de segurança dos sistemas de segurança do DoD, fornecendo os Guias de Implementação Técnica de Segurança (STIGs).

Os STIGs contêm orientação técnica para “bloqueio” de sistemas de informação/software que de outra forma poderiam ser vulneráveis a um ataque de computador malicioso.

Usando uma ferramenta de visualização STIG baseada em Java, você pode transformar os arquivos da Biblioteca de Documentos dos STIGs em listas de verificação acionáveis.

Publicações Especiais NIST

Por 20 anos, o Centro de Recursos de Segurança de Computador (CSRC) forneceu acesso a projetos e publicações especiais relacionados à segurança cibernética da NIST.

Recomendo ter tempo para revisar as excelentes publicações sobre Identidade Digital:

Estou pessoalmente animado para investigar o rascunho sobre a implementação de uma Arquitetura de Confiança Zero (ZTA) para melhorar a postura de segurança de uma empresa!

Continue com a parte III >