NIST Cybersecurity Framework Vs ISO 27001/27002 Vs NIST 800-53 Vs Estrutura de controles seguros

NIST Cybersecurity Framework Vs ISO 27001/27002 Vs NIST 800-53 Vs Estrutura de controles seguros

Quando você retrata graficamente as várias e líderes estruturas de segurança cibernética de “mais fáceis para difíceis” ela se concentra principalmente no grande número de controles exclusivos de cibersegurança e privacidade. O volume desses controles (por exemplo, requisitos) impacta diretamente o número de domínios cobertos por essa estrutura de cibersegurança. O menor número de controles em uma estrutura de cibersegurança pode fazer parecer mais fácil de implementar, mas também pode não fornecer a cobertura necessária que sua organização precisa na perspectiva de práticas administrativas, técnicas e físicas de cibersegurança e privacidade. É aí que definir “justo” é principalmente uma decisão de negócios, baseada no perfil de risco da sua organização, que precisa considerar as leis, regulamentos e obrigações contratuais aplicáveis que são necessárias para apoiar processos de negócios existentes ou planejados.

Esse processo de seleção geralmente leva à adoção do NIST Cybersecurity Framework, ISO 27002, NIST 800-53 ou do Secure Controls Framework (SCF) como ponto de partida. Chamamos de “dilema da segurança cibernética” já que aborda a questão: Qual segurança cibernética framework “não é muito difícil, não muito suave, mas apenas certo!” para a minha organização? Trata-se primeiro de definir os requisitos “deve ter” e “bom ter”, uma vez que isso ajuda a apontar você para o quadro mais apropriado para atender às suas necessidades específicas. Pode ser um pouco confuso quando você olha para ele a partir de uma perspectiva de “mapa de calor”, uma vez que cada quadro tem sua própria especialização e profundidade de cobertura. No entanto, entender isso pode ajudá-lo a tomar uma decisão informada sobre o quadro mais adequado para suas necessidades. Você pode até achar necessário aproveitar um metaframework (por exemplo, estrutura de frameworks) para atender a requisitos de conformidade mais complexos.

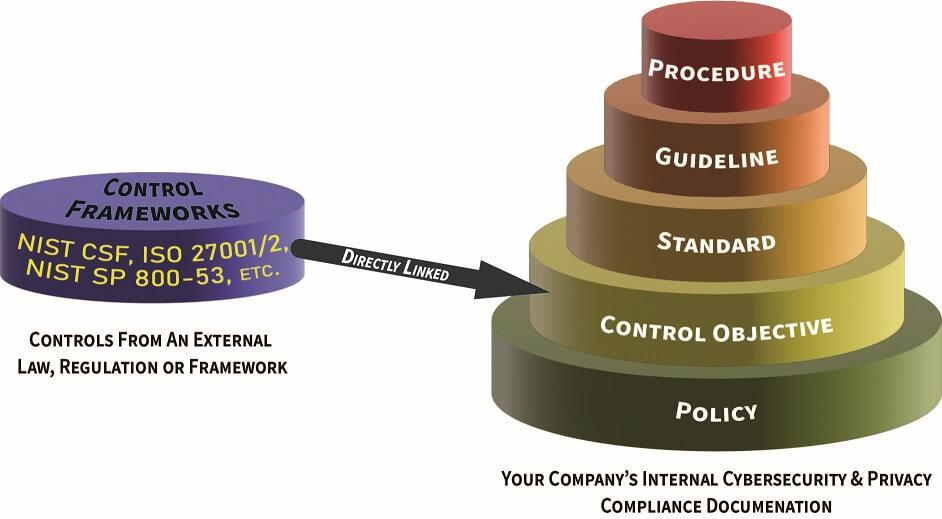

Políticas de segurança cibernética, padrões e procedimentos são feitos para atender às suas necessidades de conformidade

É importante ter em mente que escolher uma estrutura de segurança cibernética é mais uma decisão de negócios e menos uma decisão técnica, uma vez que os controles de segurança cibernética e privacidade identificados em leis externas, regulamentos ou frameworks influenciam diretamente as políticas, padrões e procedimentos internos da sua organização.

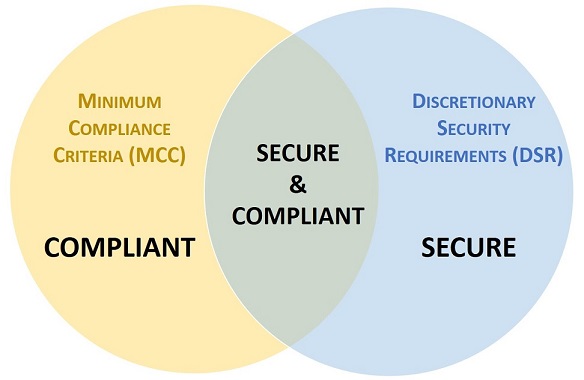

Quanto mais robusta a estrutura que você escolher para se alinhar, você pode esperar ter uma cobertura mais robusta para as políticas e padrões de suas empresas. Portanto, escolher um quadro para se alinhar é realmente baseado em (1) abordar seus requisitos de conformidade “devem ter” (por exemplo, leis, regulamentos e obrigações contratuais) e (2) abordar os requisitos de segurança discricionárias que você pode ter. Essas duas considerações se unem para abordar as decisões “Conformidade vs Secure” que precisam ser abordadas para que uma organização seja segura e em conformidade. Você pode ler mais sobre isso no modelo de Gestão de Controles Integrados (ICM).

Fundamentalmente, o processo de seleção de um marco de cibersegurança deve ser impulsionado pelo que sua organização é obrigada a cumprir de uma perspectiva estatutária, regulatória e contratual, uma vez que esse entendimento estabelece o conjunto mínimo de requisitos necessários a:

- Evite ser considerado negligente por ser capaz de demonstrar evidências de due diligence e devido cuidado relativos a práticas de segurança e privacidade “razoavelmente esperadas”;

- Lidar adequadamente com as expectativas de gerenciamento de riscos, tendo os controles adequados para proteger os sistemas, aplicativos e processos da sua organização a partir de ameaças razoáveis.

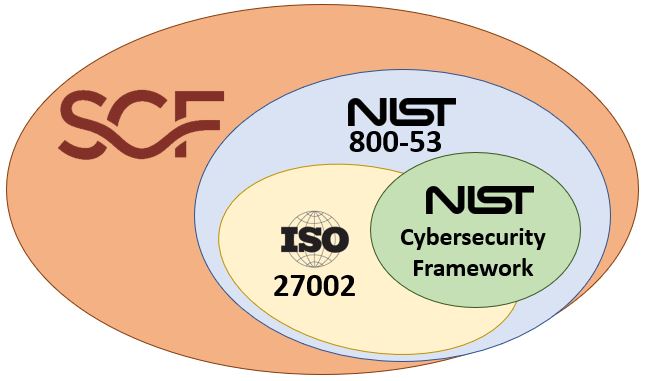

Uma vez que você sabe os requisitos mínimos que você precisa cumprir, ele pode ajudar a reduzir a estrutura mais apropriada. Como mostrado no diagrama “framework spectrum” (mostrado abaixo) que ajuda a descrever como nem todas as estruturas são as mesmas, você precisa se concentrar em selecionar o conjunto mais apropriado de controles de cibersegurança (por exemplo, estrutura de controles) para sua organização se alinhar.

Como escolher uma estrutura de segurança cibernética? (Coca-Cola vs Pepsi Analogia)

Se você olhar para isso a partir da perspectiva de um debate sobre qual refrigerante tem melhor gosto (por exemplo, Coca-Cola vs Pepsi), geralmente se resume a preferências pessoais, uma vez que ambos os produtos são essencialmente açucarados, bebidas carbonadas e só diferem ligeiramente no sabor e na embalagem. Os mesmos argumentos podem ser feitos para os dois pesos pesados da segurança cibernética – NIST 800-53 e ISO 27002. Ganhando popularidade está o NIST Cybersecurity Framework (NIST CSF), mas não tem cobertura adequada fora da caixa para ser considerado uma estrutura abrangente de segurança cibernética. Para requisitos de conformidade mais complexos, o SCF é um “metaframework” que abrange mais de 100 leis, regulamentos e frameworks em uma estrutura híbrida que pode abranger vários requisitos de conformidade.

Comparação do quadro de segurança cibernética: NIST CSF vs ISO 27001/2 vs NIST 800-53 vs SCF

Uma consideração fundamental para escolher uma estrutura de segurança cibernética envolveu a compreensão do nível de conteúdo que cada framework oferece, uma vez que isso impacta diretamente os controles de segurança cibernética e privacidade disponíveis que existem “fora da caixa” sem ter que usar conteúdo para fazê-lo funcionar para suas necessidades específicas. Se você pedir a um profissional de segurança cibernética para identificar sua “estrutura de práticas recomendadas” preferida, geralmente se resume ao NIST ou ISO, uma vez que essas são as estruturas mais encontradas. No entanto, isso não significa que é onde você deve limitar sua pesquisa.

Se você não tem certeza por onde começar, aqui estão algumas recomendações:

- Tenha uma discussão com seus departamentos jurídicos e de compras para descobrir quais leis, regulamentos e obrigações contratuais sua organização precisa cumprir. Se eles não sabem, então você precisa realizar essa descoberta com o envolvimento deles para garantir que você tenha os fatos. Não tente fugir de suposições!

- Converse com colegas do seu setor para identificar com que framework(s) sua organização escolheu se alinhar e quais foram essas decisões que os levaram a adotar um quadro sobre outro. Você ainda tem que fazer sua própria análise para determinar o que é certo, mas conversar com os pares pode ajudar a evitar “reinventar a roda” em certos aspectos do processo de análise.

- Determine quais recursos você tem disponíveis para adotar e implementar uma estrutura. Se é um lançamento da decisão da moeda entre dois frameworks onde você sente que ambos atendem às suas necessidades, você precisa ter certeza de levar em conta qual quadro será o mais eficiente para implementar e manter.

-

Avalie os negócios e estratégias de TI da sua organização para identificar componentes que possam exigir a adoção de uma estrutura específica. Por exemplo:.

- Seu CEO lança um roteiro para crescer os negócios e no próximo ano a empresa começará a ir atrás de contratos do Governo dos EUA e do Departamento de Defesa (DoD). Isso significa que sua organização terá que lidar com a conformidade DFARS, FAR e CMMC, que é baseada no NIST SP 800-171. Isso significa que o alinhamento com o NIST SP 800-53 ou SCF pode ser o melhor caminho a seguir

- Uma unidade de negócios está se expandindo para o mercado europeu e se concentrará nas vendas de B2C. Isso significa que sua organização terá que lidar com o GDPR da UE para práticas de privacidade robustas, além da segurança cibernética. Isso significa que você pode selecionar qualquer estrutura para abordar práticas de segurança cibernética subjacentes, mas você precisa de um programa de privacidade. O SCF pode ser o melhor caminho a seguir.

NIST CSF < ISO 27002 < NIST 800-53 < Secure Controls Framework

Para ajudar a fornecer mais contexto à imagem:

- ISO 27002 é essencialmente um subconjunto de NIST 800-53 (ISO passou de quatorze (14) seções em 2013 para três (3) seções em 2022) onde os controles de segurança cibernética da ISO 27002 se encaixam dentro das vinte (20) famílias de controles de segurança NIST 800-53 rev5.

- NIST CSF é um subconjunto de NIST 800-53 e também compartilha controles encontrados na ISO 27002.

- O NIST CSF incorpora partes da ISO 27002 e partes do NIST 800-53, mas não é inclusiva de ambas - isso faz do NIST CSF uma escolha comum para empresas menores que precisam de um conjunto de “práticas seguras reconhecidas pelo setor” para se alinharem, onde a ISO 27002 e a NIST 800-53 são melhores para empresas maiores ou que têm requisitos exclusivos de conformidade.

- Quando você começa a levar em conta requisitos comuns, como o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS), você verá a partir do mapeamento da faixa de pedestres que esses requisitos comuns são mais abrangentes do que o que é incluído nativamente pelo NIST CSF, então você precisaria usar ISO 27002 ou NIST 800-53 para atender ao PCI DSS como uma estrutura (dependendo do seu nível SAQ ), a menos que você queira fazer controles adicionais ao NIST CSF para fazer isso funcionar. Isso é errado? Não, mas é apenas confuso quando você começa a fugir em estruturas.

Do ponto de vista da personalização, pense em “aparafusar” o conteúdo para uma estrutura de segurança cibernética semelhante ao conceito de roer os lados quadrados de um pino para fazê-lo caber em um buraco redondo - ele eventualmente se encaixará, mas provavelmente não ficará muito bem ou se encaixará muito bem. Essa é a desvantagem de personalizar estruturas de cibersegurança para adicionar conteúdo que a estrutura não tem. Égeralmente menos doloroso/caro alinhar-se a uma estrutura mais robusta e remover conteúdo do que começar com uma estrutura menor e adicionar conteúdo.

Visão geral do Secure Controls Framework (SCF)

Se você não está familiarizado com o Secure Controls Framework (SCF), ele foi desenvolvido com o ambicioso objetivo de fornecer um catálogo abrangente de orientação de segurança cibernética e controle de privacidade para cobrir as necessidades estratégicas, operacionais e táticas das organizações, independentemente de seu tamanho, indústria ou país de origem. Usando o SCF, suas equipes de TI, cibersegurança, jurídico e projeto podem falar a mesma linguagem sobre controles e expectativas de exigência! O SCF é um “metaquadrowork” que é um quadro de frameworks. O SCF é um superdefinido que abrange os controles encontrados no NIST CSF, ISO 27002, NIST 800-53 e mais de 100 outras leis, regulamentos e frameworks. Essas principais estruturas de cibersegurança tendem a cobrir os mesmos blocos fundamentais de construção de um programa de cibersegurança, mas diferem em algum conteúdo e layout. Antes de escolher um quadro, é importante entender que cada um tem seus benefícios e desvantagens. Portanto, sua escolha deve ser impulsionada pelo tipo de indústria em que seu negócio está e quais leis, regulamentos e obrigações contratuais sua organização precisa cumprir.

O SCF é um projeto de código aberto que fornece controles gratuitos de segurança cibernética e privacidade para os negócios. O SCF se concentra em controles internos, que são as políticas, padrões, procedimentos e outros processos relacionados à segurança cibernética e privacidade que são projetados para fornecer garantia razoável de que os objetivos de negócios serão alcançados e eventos indesejados serão prevenidos, detectados e corrigidos.

O Secure Controls Framework (SCF) é uma abordagem “melhor da classe” que abrange nist 800-53, ISO 27002 e NIST CSF. Sendo um híbrido, ele permite que você aborde várias estruturas de segurança cibernética e privacidade simultaneamente. O SCF é um recurso gratuito para as empresas usarem. O Programa de Segurança Digital (DSP) tem mapeamento 1-1 com o SCF, de modo que o DSP fornece a cobertura mais abrangente de qualquer produto ComplianceForge.

Visão geral do NIST 800-53

O Instituto Nacional de Normas e Tecnologia (NIST) está na quinta revisão (rev5) da Publicação Especial (SP) 800-53, Controles de Segurança e Privacidade para Sistemas e Organizações Federais de Informação. Note que não menciona nada sobre a indústria privada – a NIST projetou este quadro para proteger o governo federal dos EUA. No entanto, devido à terceirização significativa para empresas privadas, bem como a ampla regulação para as empresas, as melhores práticas NIST 800-53 tornaram-se o padrão de fato para empresas privadas que fazem negócios com o governo federal dos EUA.

Uma coisa a ter em mente é que o NIST 800-53 é um super conjunto de ISO 27002 - o que significa que você encontrará todos os componentes da ISO 27002 cobertos pelo NIST 800-53. No entanto, a ISO 27002 não abrange todas as áreas do NIST 800-53. O diagrama a seguir fornece uma boa representação dos requisitos adicionais de conformidade que podem ser abordados com nist sobre ISO.

A Lei Federal de Gerenciamento de Segurança da Informação (FISMA) e o Department of Defense Information Assurance Risk Management Framework (DIARMF) contam com o quadro NIST 800-53, de modo que os fornecedores para o governo federal dos EUA devem atender a esses mesmos requisitos para aprovar esses rigorosos programas de certificação. Além disso, para nist 800-171, P_rotecting Controlled Unclassified Information in Nonfederal Information Systems and Organizations_, NIST 800-53 é chamado como as melhores práticas para os empreiteiros do governo para proteger seus sistemas. Isso ajuda ainda mais a fortalecer o NIST 800-53 como uma prática recomendada dentro dos EUA, especialmente para qualquer contratante do governo.

O NIST 800-53 inclui os endereços ISO 27002 e NIST CSF, bem como uma série de outros requisitos. NIST 800-53 é a base para os controles encontrados no NIST 800-171 / CMMC. O NIST 800-53 é comumente encontrado nas indústrias financeira, médica e governamental. Uma grande coisa sobre o NIST 800-53, e se aplica a todas as publicações do NIST, é que ela está livremente disponível, sem nenhum custo para o público - http://csrc.nist.gov/publications/PubsSPs.html.

Visão geral do ISO 27002

A Organização Internacional para a Padronização (ISO) é uma organização não-governamental com sede na Suíça. A ISO pode ser um pouco mais confusa para os recém-chegados à segurança ou conformidade de TI, uma vez que um rebranding ocorreu em 2007 para manter os documentos de segurança de TI da ISO na série 27000 de seu catálogo de documentação - ISO 17799 foi renomeada e tornou-se ISO 27002. Para aumentar qualquer possível confusão, a ISO 27002 é um documento de apoio que assessora na implementação da ISO 27001. Adicionando um pouco mais de confusão ao mix, é importante notar que as empresas não podem certificar contra a ISO 27002, apenas a ISO 27001. O apêndice A iso 27001 contém a visão geral básica dos controles de segurança necessários para a construção de um ISMS (Information Security Management System, sistema de gerenciamento de segurança da informação), mas o ISO 27002 fornece esses controles específicos necessários para realmente implementar o ISO 27001. Essencialmente, você não pode atender iso 27001 sem implementar ISO 27002.

Para manter as coisas simples, basta lembrar que a ISO 27001 estabelece a estrutura para criar um “Sistema de Gerenciamento de Segurança da Informação” (por exemplo, um programa abrangente de segurança de TI), enquanto a ISO 27002 contém os detalhes reais das “melhores práticas” do que entra na construção de um programa abrangente de segurança de TI. Como a estrutura de segurança da informação da ISO existe desde meados da década de 1990, estava no “momento certo no lugar certo” para evoluir para a estrutura de segurança de TI de fato fora dos Estados Unidos. Você encontrará a ISO 27002 amplamente usada por corporações multinacionais e por empresas que não têm que cumprir especificamente as regulamentações federais dos EUA. A ISO 27002 também é “menos paranoica” que a NIST 800-53, que tem a vantagem de ser menos complexa e, portanto, mais fácil de implementar.

ISO 27002 é uma estrutura de cibersegurança reconhecida internacionalmente que fornece cobertura para muitos requisitos comuns (por exemplo, PCI DSS, HIPAA, etc.). Uma coisa infeliz sobre a ISO 27002, e se aplica a todas as publicações da ISO, é que a ISO cobra por suas publicações - http://www.iso.org/iso/home/store.htm.

Visão geral do quadro de segurança cibernética NIST

O NIST Cybersecurity Framework (NIST CSF) não introduz novos padrões ou conceitos, mas aproveita e integra práticas de cibersegurança líderes do setor que foram desenvolvidas por organizações como NIST e ISO. O CSF compreende uma compilação baseada em riscos de diretrizes que podem ajudar as organizações a identificar, implementar e melhorar as práticas de segurança cibernética e criar uma linguagem comum para a comunicação interna e externa de problemas de cibersegurança. O NIST CSF foi projetado para evoluir com mudanças em ameaças, processos e tecnologias de cibersegurança. Essencialmente, o NIST CSF vislumbra a segurança cibernética eficaz como um loop dinâmico e contínuo de resposta a ameaças e soluções.

A desvantagem do NIST CSF é que sua brevidade o torna incompatível com os requisitos comuns de conformidade, como NIST 800-171, PCI DSS e HIPAA. Para esses, são necessários quadros mais abrangentes, como nist 800-53 ou ISO 27002. O NIST Cybersecurity Framework (NIST CSF) tem a menor cobertura das principais estruturas de cibersegurança. Funciona muito bem para empresas menores ou não regulamentadas. O NIST CSF é frequentemente usado como uma ferramenta de relatórios para relatar segurança à liderança executiva, uma vez que as cinco categorias de alto nível de Identificar, Detectar, Proteger, Responder & Recuperar facilitam o relato de tópicos complexos sob essa perspectiva.

Qual documentação preciso para cumprir com NIST CSF, ISO 27002 ou NIST 800-53?

Para fazer o NIST CSF, ISO 27002 ou NIST 800-53 corretamente, é preciso mais do que apenas um conjunto de políticas e padrões. Embora esses sejam fundamentais para a construção de um programa de cibersegurança alinhado com esse quadro, há a necessidade de orientação específica do programa que ajude a operacionalizar essas políticas e padrões (por exemplo, programa de gerenciamento de riscos, gerenciamento de terceiros, gerenciamento de vulnerabilidades, etc.). É importante entender o que é necessário para estar em conformidade com nist CSF vs ISO 27002 vs NIST 800-53, uma vez que há níveis de expectativa significativamente diferentes.

Quando você começa a olhar para “O que devo comprar para cumprir ou alinhar com a estrutura X?” é importante entender o que as expectativas dos vários quadros implicam. Quando você olha para essas estruturas da perspectiva de um espectro que abrange de uma cobertura de controles mais fraca para mais robusta, a expectativa básica é que haja mais requisitos à medida que você avança ao longo deste espectro. O gráfico abaixo ajuda a identificar os vários produtos ComplianceForge onde eles se cruzam com os requisitos NIST CSF, ISO 27002, NIST 800-53 e NIST 800-171/CMMC. Como descrito no gráfico de espectro no topo desta página, há menos requisitos para cumprir o NIST Cybersecurity Framework, enquanto a ISO 27002 tem mais requisitos. No entanto, a ISO 27002 tem menos requisitos do que o NIST 800-53.

| Produtos ComplianceForge | NIST CSF | ISO 27002 | NIST 800-53 r4 | NIST 800-171 r1 |

| Programa de Segurança Cibernética & Proteção de Dados (CDPP) ou Programa de Segurança Digital (DSP)) | ID.GV-1 [várias seções] | 5.1.1 [várias seções] | PM-1 [várias seções] | 252.204-7008 252.204-7012 NIST 800-171 (múltiplos controles CUI & NFO) |

| Gerenciamento de Riscos da Cadeia de Suprimentos (SCRM)) | ID.SC-1 | 15.1.1 | PS-7 SA-4 | 252.204-7008 252.204-7012 NIST 800-171 NFO PS-7 |

| Programa de Gerenciamento de Riscos de Cibersegurança (RMP)) | ID.GV-4 ID.RA-5 ID.RM-1 ID.RM-2 ID.RM-3 | 11.1.4 | PM-9 RA-1 RA-3 | 252.204-7008 252.204-7012 NIST 800-171 3.11.1 & NFO RA-1 |

| Modelo de avaliação de risco de segurança cibernética (CRA)) | ||||

| Programa de Gerenciamento de Vulnerabilidades & Patches (VPMP)) | ID.RA-1 PR. IP-12 | 12.6.1 | SI-2 SI-3(2) | 252.204-7008 252.204-7012 NIST 800-171 3.11.2 |

| Programa Integrado de Resposta a Incidentes (IIRP)) | QRO IP-9 | 16.1.1 | IR-1 | 252.204-7008 252.204-7009 252.204-7010 252.204-7012 NIST 800-171 3.6.1 |

| Segurança & Privacidade por Design (SPBD) | N/A | N/A | Seção de Privacidade SA-3 | 252.204-7008 252.204-7012 NIST 800-171 NFO SA-3 |

| Plano de Segurança do Sistema (SSP) & POA&M | N/A | N/A | PL-2 | 252.204-7008 252.204-7012 NIST 800-171 3.12.4 |

| Procedimentos operacionais padronizados de segurança cibernética (CSOP)) | QRO IP-5 [várias seções] | 12.1.1 [várias seções] | PL-7 [várias seções] | 252.204-7008 252.204-7012 NIST 800-171 (múltiplos controles CUI & NFO) |

| Plano de Continuidade de Operações (COOP)) | Rc. RP-1 | 17.1.2 | CP-1 CP-2 IR-4(3) PM-8 | 252.204-7008 252.204-7012 NIST 800-171 3.6.1 |

| Configurações de linha de base seguras (SBC)) | QRO IP-1 PR. IP-3 | 14.1.1 | CM-2 CM-6 SA-8 | 252.204-7008 252.204-7012 NIST 800-171 3.4.1 |

| Programa de Garantia de Informações (IAP)) | N/A | 14.2.8 | CA-1 PM-10 | 252.204-7008 252.204-7012 NIST 800-171 NFO CA-1 |

| Plano de Negócios de Cibersegurança (CBP)) | N/A | N/A | N/A | CMMC Nível 4 CMMC Nível 5 |

NIST Cybersecurity Framework (NIST CSF) - Soluções boas/melhores/ótimas/incríveis

Quando você olha para ele a partir de uma escala deslizante de bom, melhor, grande ou incrível, temos algumas opções para você atender às suas necessidades e orçamento para alinhar sua empresa com o NIST Cybersecurity Framework (NIST CSF). Os nomes dos produtos que você vê nos vários pacotes abaixo mapeiam na matriz mostrada acima para mostrar como isso mapeia o NIST CSF.

ISO 27002 - Soluções boas/melhores/ótimas/incríveis

Quando você olha para ele a partir de uma escala deslizante de bom, melhor, grande ou incrível, temos algumas opções para você atender às suas necessidades e orçamento para alinhar sua empresa com ISO 27001 / 27002. Os nomes dos produtos que você vê nos vários pacotes abaixo mapeiam na matriz mostrada acima para mostrar como isso mapeia a ISO 27002.

NIST 800-53 - Soluções boas/melhores/ótimas/incríveis

Quando você olha para ele a partir de uma escala deslizante de bom, melhor, grande ou incrível, temos algumas opções para você atender às suas necessidades e orçamento para alinhar sua empresa com nist 800-53. Os nomes dos produtos que você vê nos vários pacotes abaixo mapeiam na matriz mostrada acima para mostrar como isso mapeia o NIST 800-53.

Se você tiver alguma dúvida, entre em contato conosco e ficaremos felizes em explicar a diferença entre os produtos e as embalagens.