Cibersegurança e privacidade por design

Cibersegurança e privacidade por design

Embora o Regulamento Geral de Proteção deDados da União Europeia (GDPR da UE) continue a fazer manchetes por seus requisitos e pelas iminentes abordagens da Lei de Proteção ao Consumidor da Califórnia (CCPA), há muitas outras razões para ter documentação em nível de programa para demonstrar como os princípios de segurança cibernética e privacidade são projetados e implementados por padrão. Vai além da conformidade e é apenas uma boa prática de negócios.

Você pode responder honestamenteCOMOPrivacidade ou segurança são implementadas em sua organização?

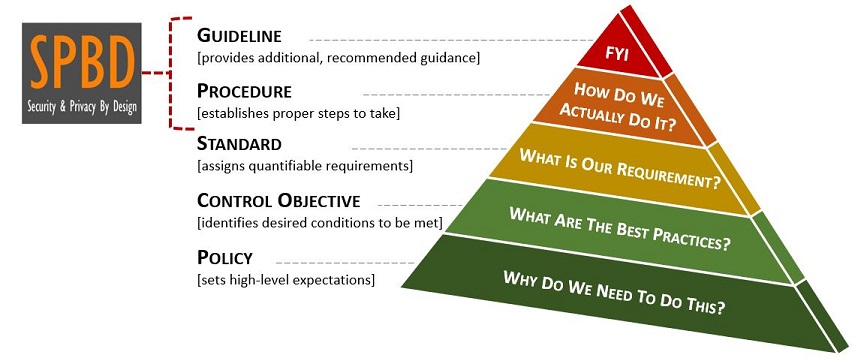

Quando você “descasca a cebola” e se prepara para uma auditoria, há uma necessidade de abordar “o como” para determinados tópicos, como a forma como os princípios de Segurança por Design (SbD) e Privacidade por Design (PbD) sãogerenciados. Embora as políticas e os padrões sejam projetados para descrever POR QUE algo é necessário e O QUE PRECISA SER FEITO, muitas empresas não conseguem criar documentação para abordar COMO as políticas e padrões são realmente implementados. Fizemos o trabalho pesado e criamos um documento no nível do programa para atender a essa necessidade e oSecurity & Privacy by Design (SPBD) é essa solução.

Gerenciar princípios de privacidade e segurança cibernética não precisa ser difícil

Se você pode usar o Microsoft Word e o Excel, então você pode executar o Security by Design (SbD) e oPrivacy by Design (PbD) simplesmente seguindo as instruções e editando o modelo para atender às suas necessidades específicas. Embora este seja um modelo, fizemos o trabalho árduo de criar a formatação, reunindo o escopo correto de informações que precisam ser abordadas!

Operacionalizar a segurança por design (O-SbD) | Operacionalizar a privacidade por design (O-PbD)

|

Os requisitos de Segurança por Design (SbD) vêm de várias fontes. Neste contexto, os mais importantes são:

| Os requisitos de Privacidade por Design (PbD) vêm de várias fontes. Neste contexto, os mais importantes são:

|

Clique na imagem abaixo para abrir um documento PDF que mostra o que oSecurity & Privacy By Design (SPBD) contém, bem como uma olhada nas planilhas usadas para gerar a lista de verificação.

Listas de verificação editáveis do Excel Clique para obter um exemplo | Listas de verificação editáveis do Excel Clique para obter um exemplo |

|

|

Programa de segurança cibernética para privacidade por design (C4P) baseado em AXIS (C4P) escrito profissionalmente e editável

O produtoSecurity & Privacy By Design (SPBD) foi projetado para dar suporte às políticas e padrões existentes da sua empresa. Nossa solução é focada nos níveis processual e de diretrizes.

Documentação editável do Microsoft Word e listas de verificação do Excel

As listas de verificação doSPBD Excel fornecem uma riqueza de experiência para incorporar os princípios de segurança e privacidade, estabelecendo processos metódicos e repetíveis.

- O NIST 800-160 é o “padrão ouro” sobre como criar segurança no Ciclo de Vida de Desenvolvimento de Sistemas (SDLC)

- Fases organizadas logicamente

- Foco da tarefa (Como as tarefas dão suporte às fases do ciclo de vida)

- Tarefa #

- Descrição da atividade

- Entregas de tarefas razoáveis

-

Mapeamento para as principais práticas:

- NIST 800-160

- NIST 800-53

- Norma ISO 27002

-

OASIS PMRM

- Nível de esforço (expectativade requisitos básicos ou aprimorados)

- MatrizRACIde Partes Interessadas (Responsável, Responsável, Consultado, Informado)

Além de organizar logicamente as etapas, fomos alémchamando as entregas esperadas e vinculando-as à tarefa #:

- A solução proposta é documentada e captura critérios relevantes para a segurança e requisitos provisórios.

- A listagem dos requisitos estatutários, regulamentares e contratuais aplicáveis é definida.

- As restrições técnicas e de negócios são identificadas e documentadas.

- A classificação dos dados é identificada.

- A criticidade do sistema é identificada.

- Os requisitos de proteção de dados são definidos (por exemplo, controles) com base na classificação de dados e na criticidade do sistema.

- As “melhores práticas” são definidas para serem usadas no projeto e implementação de sistemas, aplicativos e serviços (por exemplo, OWASP, NIST, DISA, etc.).

- As linhas de base de proteção do sistema (por exemplo, requisitos de gerenciamento de configuração) são definidas e documentadas.

- O Conceito de Segurança de Operações (CONOPS) é definido e documentado.

- Os Procedimentos Operacionais Padronizados (SOP) são documentados.

- Contrato(s) de Nível de Serviço (SLAs) são definidos e documentados.

- O ciclo de vida provisório é identificado.

- Funções e responsabilidades para requisitos de segurança são atribuídas e documentadas.

- A Avaliaçãode Risco é conduzida e um Registro de Risco (RR) é usado para documentar as descobertas.

- A Análise de Impacto nos Negócios (BIA) é conduzida e documentada.

- A Avaliação de Impacto na Privacidade (PIA) é conduzida ou modificada.

- A lista de partes interessadas do projeto é definida e documentada (pessoal estratégico, unidades de negócios e terceiros).

- A avaliação de ameaças é conduzida e documentada.

- Lista de restrições (fatos e suposições) é definida.

- A listagem dos sistemas e serviços esperados que serão necessários para suportar a solução proposta é definida.

- O Plano de Segurança do Sistema (SSP) é documentado ou modificado.

- Solicitação(ões) de alteração da Placa de Controle de Alterações (CCB)

- O Diagrama de Alto Nível (HLD) é documentado.

- O Diagrama de Baixo Nível (LLD) é documentado.

- O DFD (Diagrama de Fluxo de Dados) está documentado.

- O Plano de Ação e Marcos(POA&M) é documentado ou modificado.

- O material de treinamento do usuário final é desenvolvido.

- Treinamento de conscientização de segurança é fornecido.

- Os testes de Garantia da Informação (IA) (certificação e acreditação) são iniciados.

- Os indicadores-chave de desempenho (KPIs) são identificados.

- A autorização é concedida (por exemplo, Autoridade para Operar (ATO), Autoridade Interina para Operar (IATO) ou Autoridade Negada para Operar (DATO)).

- O Teste de Aceitação do Usuário (UAT) é realizado e documentado.

Central para a segurança cibernética para privacidade por design requer alavancar pontos de contato comuns

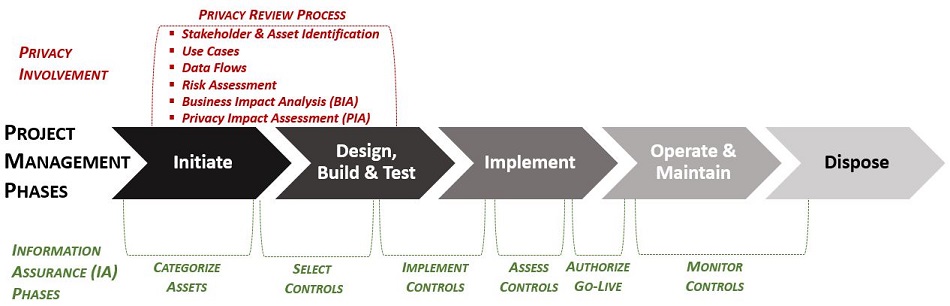

Infelizmente, a maioria das empresas não consegue ver os pontos de contato comuns que existem em ambos os ciclos de vida do projeto e isso pode levar a lacunas na cobertura ou duplicação de esforços. Por meio de nossa experiência em segurança cibernética e privacidade, entendemos esses pontos de contato e os chamamos para permitir uma abordagem de “pintura por números” para incorporar os controles de segurança cibernética e privacidade nos processos de desenvolvimento e gerenciamento de projetos.

É aqui que alinhar os esforçosde Segurança por Design (SbD) da sua empresa com oRisk Management Framework (RMF) (por exemplo, NIST 800-37) pode ser muito benéfico, uma vez que o RMF fornece um formato bem estabelecido para projetar e manter sistemas com segurança durante todo o ciclo de vida do ativo. Utilizando ligações comuns, a Privacidade por Design (PbD) é incorporada no cicloRMF.

Abordagem “Paint By Numbers” para requisitos de segurança cibernética e privacidade

O que fizemos foi simplesmente lidar com o trabalho pesado para integrar controles de segurança e privacidade nos processos padrão de gerenciamento de projetos. Isso permite que suas equipes tenham uma abordagem de “pintura por números” para demonstrar que os princípios de segurança cibernética e privacidade estão embutidos no processo! Identificamos os estágios em que os requisitos de segurança cibernética e privacidade são esperados como parte do desenvolvimento do projeto. Isso pode permitir que suas equipes trabalhem juntas de forma mais eficaz e reduzam o efeito negativo das equipes que trabalham em silos.

Com demasiada frequência, quando os projetos são iniciados, o envolvimento das principais partes interessadas é isolado, em comparação com a operação como uma equipe coesa. Queremos ajudar a sua empresa a evitar as seguintes armadilhas de segurança e privacidade onde:

- As equipes de projeto / aplicação trabalham no vácuo, sem saber das preocupações de segurança ou privacidade;

- Privacidade e segurança conduzem suas próprias avaliações sem qualquer compartilhamento ou colaboração de informações; e

- O envolvimento da segurança é visto como um obstáculo final a ser superado, pouco antes de “entrar em operação” para o projeto.