Política vs Padrão vs Controle vs Procedimento

Política vs Padrão vs Controle vs Procedimento

Quando se trata de conformidade com a segurança cibernética, as palavras têm um significado específico e é importante corrigir esses termos. Na realidade, esses termos de documentação de segurança cibernética têm implicações bastante diferentes e essas diferenças devem ser mantidas em mente, uma vez que o uso de terminologia inadequada tem efeitos em cascata que podem afetar negativamente os controles internos de uma organização. Profissionais de segurança cibernética, TI, privacidade e jurídico rotineiramente abusam dos termos "política" e "padrão" como se essas palavras fossem sinônimas, quando não são! O ComplianceForge compilou as informações nesta página para ajudar a colocar todos na mesma folha de música, uma vez que a terminologia da documentação é importante, pois essas palavras têm significados específicos, pois pertencem aos requisitos de segurança cibernética e privacidade. A documentação de segurança cibernética e proteção de dados precisa ser utilizável – ela não pode existir apenas isoladamente. Isso significa que a documentação precisa ser escrita de forma clara, concisa e em uma linguagem de contexto de negócios que os usuários possam entender. Ao fazer isso, os usuários poderão encontrar as informações que estão procurando e isso levará à implementação de "práticas recomendadas" de segurança cibernética e privacidade em toda a organização. Além disso, ter uma documentação claramente escrita e concisa pode ser "metade da batalha" ao se preparar para uma auditoria, uma vez que mostra que o esforço foi feito no programa e os principais requisitos podem ser facilmente encontrados. | Cliqueaquipara um guia gratuito |

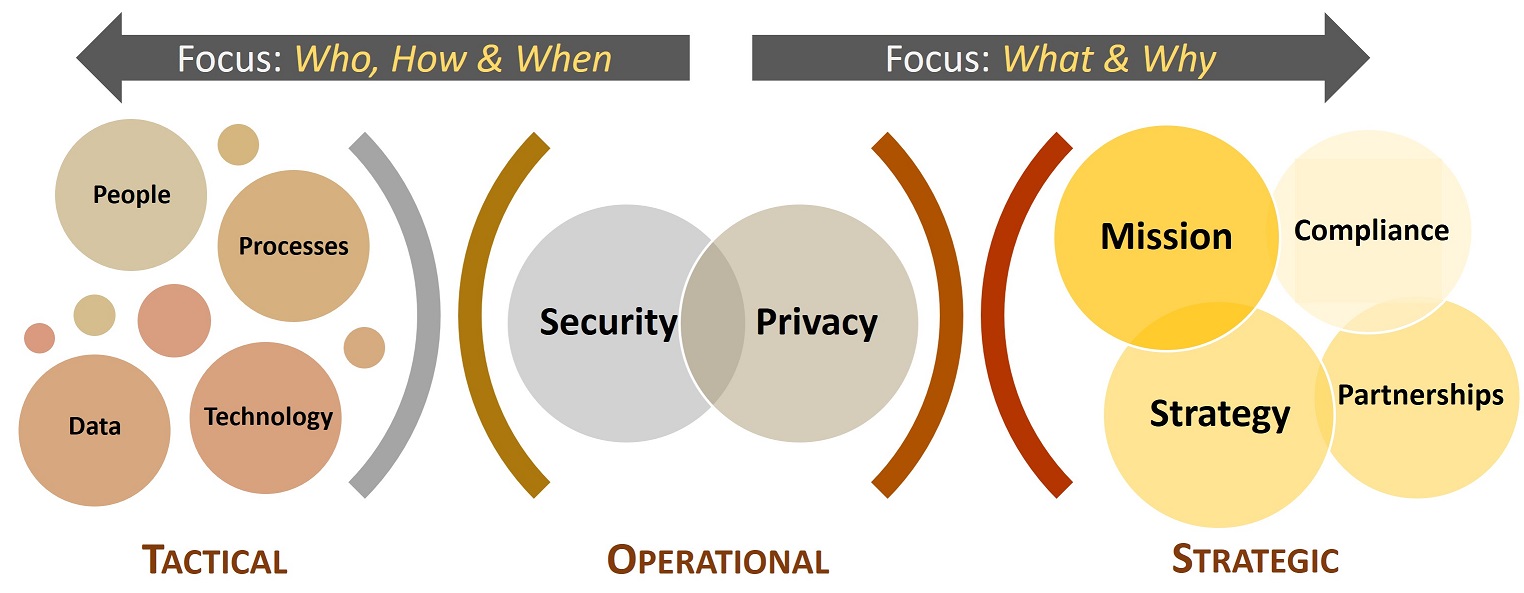

No contexto de uma boa documentação de segurança cibernética e privacidade, políticas, padrões e procedimentos são componentes-chave que se destinam a ser hierárquicos e se baseiam uns nos outros para construir uma forte estrutura de governança que utilize uma abordagem integrada para gerenciar os requisitos. Sua documentação de segurança cibernética e proteção de dados destina-sea abordar “quem, o que, quando, como e por quê” em todas as necessidades estratégicas, operacionais e táticasde sua organização:

Uma pergunta comum é: “Qual é a diferença entre uma política versus um padrão?”

Em termos simples, uma política é uma declaração de alto nível de intenção da administraçãoque estabelece formalmente requisitos para orientar decisões e alcançar resultados racionais. Uma política destina-se a vir do CEO ou conselho de administração que tenha implicações estratégicas. No entanto, um padrão é um requisito formalmente estabelecido em relação a um processo, ação ou configuraçãoque se destina a ser uma expectativa objetiva e quantificável a ser atendida (por exemplo, senha de 8 caracteres, alterar senhas a cada 90 dias, etc.).

Na realidade, ninguém deveria pedir uma exceção a uma política. As exceções devem ser somente para padrões quando houver um motivo comercial legítimo ou uma limitação técnica que impeça que um padrão seja seguido (por exemplo, exceção de varredura de vulnerabilidade para um aplicativo “frágil” que quebra quando verificado pelo perfil de varredura padrão). É importante que, se um padrão receber uma exceção, haja um controle de compensação colocado para reduzir esse risco aumentado da falta do padrão exigido (por exemplo, segmentar o aplicativo que não pode ser verificado em busca de vulnerabilidades).

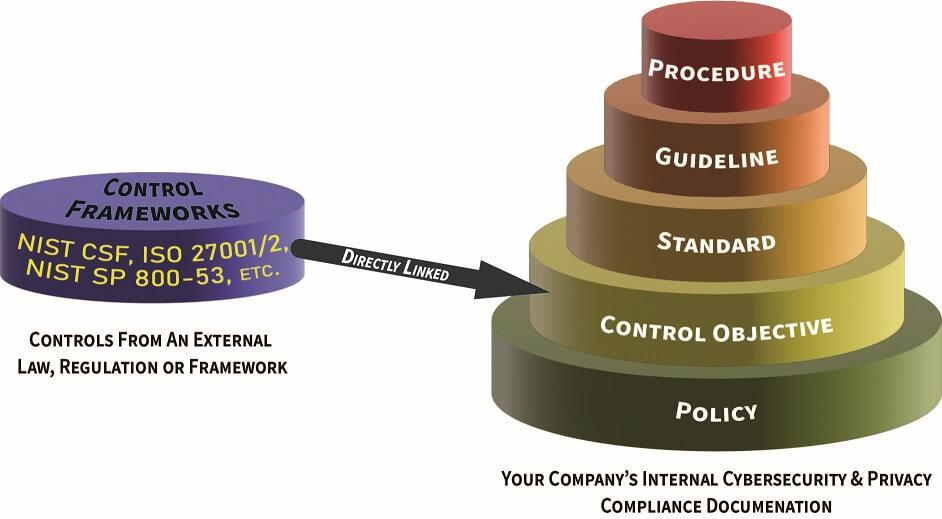

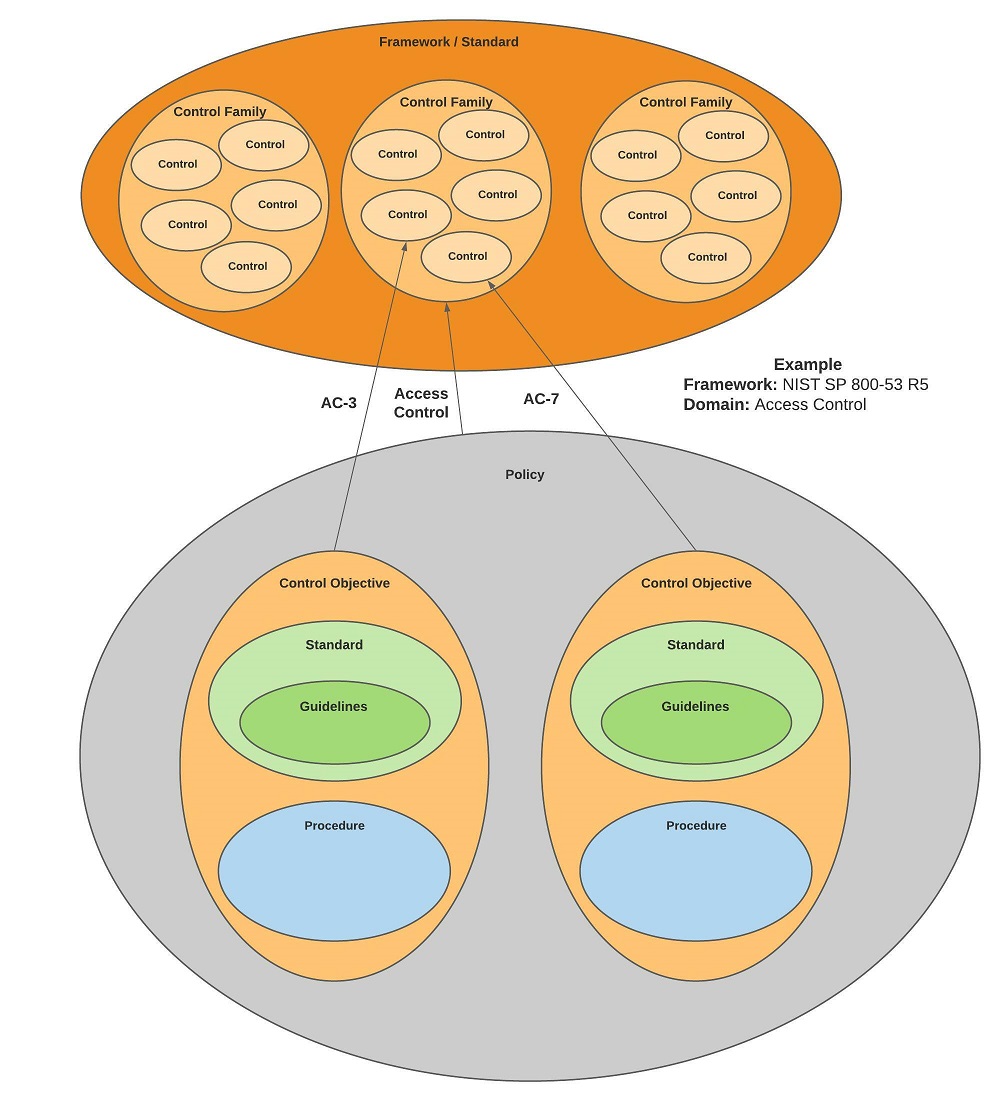

Se você visualizar esses conceitos, poderá ver a natureza hierárquica desses componentes de documentação, em que as políticas são a base sobre a qual tudo se baseia:

A documentação deve ser hierárquica: política > procedimento de > padrão

Em um esforço para ajudar a esclarecer esse conceito, o ComplianceForgeHierarchical Cybersecurity Governance Framework™ (HCGF) adota uma visão abrangente em relação aos componentes de documentação necessários que são fundamentais para demonstrar evidências de due diligence e due care. Essa estrutura aborda a interconectividade de políticas, objetivos de controle, padrões, diretrizes, controles, riscos, procedimentos e métricas. OSecure Controls Framework (SCF) se encaixa nesse modelo, fornecendo os controles de segurança cibernética e privacidade necessários que uma organização precisa implementar para se manter segura e em conformidade.

O ComplianceForge simplificou o conceito da natureza hierárquica da documentação de segurança cibernética e privacidade no diagrama para download a seguir para demonstrar a natureza exclusiva desses componentes, bem como as dependências existentes:

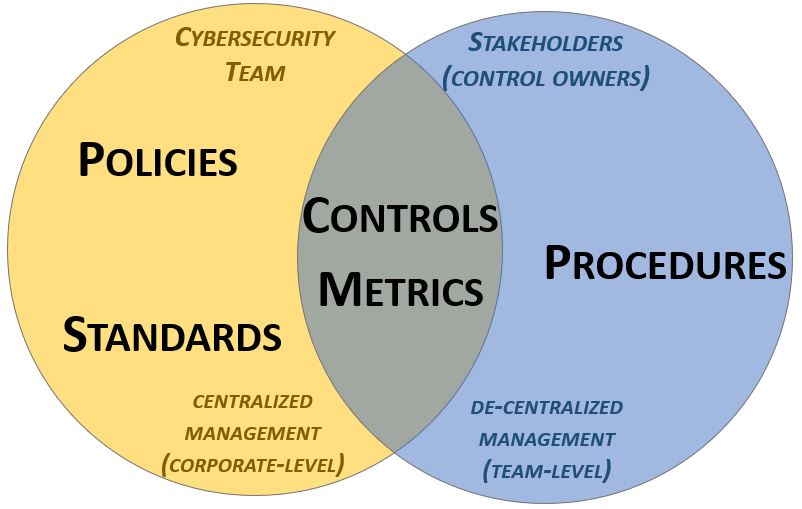

Atribuindo “Propriedade” de Políticas, Padrões e Procedimentos

Uma das coisas mais importantes a ter em mente com os procedimentos é que a “propriedade” é diferente da das políticas e padrões:

- Políticas, padrões e controles são projetados para serem gerenciados centralmente no nível corporativo (por exemplo, governança, equipe de risco e conformidade, CISO, etc.)

- Os controles são atribuídos às partes interessadas, com base nas obrigações estatutárias, regulatórias e contratuais aplicáveis

- Os procedimentos são, por sua própria natureza, descentralizados, onde a implementação do controle no nível de controle é definida para explicar como o controle é abordado.

Dada esta abordagem de como a documentação é estruturada, com base na “propriedade” dos componentes da documentação:

- Espera-se que políticas, padrões e controles sejam publicados para qualquer pessoa dentro da organização ter acesso, uma vez que se aplica a toda a organização. Isso pode ser gerenciado centralmente por uma plataforma GRC/IRM ou publicado como um PDF em um compartilhamento de arquivos, uma vez que eles são relativamente estáticos com alterações pouco frequentes.

- Os procedimentos são “documentos vivos” que exigem atualizações frequentes com base em mudanças nas tecnologias e na equipe. Os procedimentos são frequentemente documentados em repositórios de “compartilhamento de equipe”, como um wiki, página do SharePoint, ferramenta de gerenciamento de fluxo de trabalho, etc.

Por que você deve se preocupar com a política vs padrão vs controle vs procedimento?

A governança é construída sobre palavras. Além de apenas usar a terminologia corretamente, entender o significado desses conceitos é crucial para poder implementar adequadamente a segurança cibernética e a governança de privacidade dentro de uma organização. Um indicador de um programa de governança bem executado é a implementação de documentação hierárquica, uma vez que envolve reunir os indivíduos certos para fornecer a direção apropriada com base no escopo de sua função de trabalho.

Para ajudar a visualizar esse conceito, imagine o conselho de administração da sua organização publicando orientações de processo processual sobre como um analista de segurança executa atividades diárias de revisão de log. A maioria concordaria que tal cenário é absurdo, uma vez que o conselho de administração deve estar focado no direcionamento estratégico da empresa e não nos procedimentos do dia-a-dia. No entanto, em muitas organizações, o inverso ocorre quando a tarefa de publicar toda a gama de documentação de segurança cibernética é delegada a indivíduos que podem ser técnicos competentes, mas não têm insights sobre a direção estratégica da organização. É aqui que o conceito de documentação hierárquica é de vital importância, uma vez que existem componentes de documentação estratégica, operacional e tática que precisam ser abordados para dar suporte às funções de governança.

Entender a hierarquia da documentação de segurança cibernética pode levar a decisões de risco bem informadas, que influenciam as compras de tecnologia, os recursos de pessoal e o envolvimento do gerenciamento. É por isso que serve bem aos profissionais de segurança cibernética e de TI para entender o cenário de governança de segurança cibernética para seu benefício, pois é relativamente fácil apresentar problemas de não conformidade em um contexto de negócios atraente para obter os recursos necessários para fazer seu trabalho. Proteger os dados e os sistemas que coletam, processam e mantêm esses dados é de importância crítica. De acordo com o risco, medidas de segurança e privacidade devem ser implementadas para proteger contra o acesso, alteração, divulgação ou destruição não autorizados de dados e sistemas, aplicativos e serviços. Isso também inclui proteção contra perda acidental ou destruição. A segurança de sistemas, aplicações e serviços deve incluir controlos e salvaguardas para compensar possíveis ameaças, bem como controlos para garantir a confidencialidade, integridade, disponibilidade e segurança:

| CONFIDENCIALIDADE – A confidencialidade aborda a preservação das restrições ao acesso e divulgação de informações para que o acesso seja limitado apenas a usuários e serviços autorizados. INTEGRIDADE – A integridade aborda a preocupação de que os dados confidenciais não tenham sido modificados ou excluídos de maneira não autorizada e não detectada. DISPONIBILIDADE – Endereços de disponibilidade que garantem o acesso oportuno e confiável e o uso das informações. SEGURANÇA – A segurança aborda a redução do risco associado a tecnologias incorporadas que podem falhar ou ser manipuladas por atores nefastos. |

O que há de errado

Com demasiada frequência, a documentação não tem um escopo adequado, e isso leva a que a função de governança seja mais um obstáculo em comparação com um ativo. Um documento de “política” de várias páginas que combina conceitos de segurança de alto nível (por exemplo, políticas), requisitos de configuração (por exemplo, padrões) e atribuições de trabalho (por exemplo, procedimentos) é um exemplo de documentação de governança deficiente que leva à confusão e ineficiências em operações de tecnologia, segurança cibernética e privacidade. Várias razões pelas quais essa forma de documentação é considerada documentação mal arquitetada incluem:

- A natureza humana é sempre o inimigo mortal da documentação pouco clara, pois as pessoas não terão tempo para lê-la. Uma força de trabalho ignorante ou mal informada derrota completamente a premissa de ter a documentação em primeiro lugar.

- Se o objetivo é estar “pronto para auditoria” com documentação, ter documentação excessivamente prolixa é equivocado. A prosa excessiva que explica conceitos_ad nauseum_parágrafo após parágrafo torna muito difícil entender os requisitos exatos, e isso pode levar a lacunas na conformidade.

Como é o direito

No contexto de uma boa documentação de segurança cibernética, esses componentes são hierárquicos e se baseiam uns nos outros para construir uma forte estrutura de governança que utiliza uma abordagem integrada para gerenciar os requisitos.

A documentação bem projetada é composta por cinco (5) componentes principais:

- Aspolíticas são estabelecidas pela liderança corporativa de uma organização que estabelece a “intenção da administração” para os requisitos de segurança cibernética e proteção de dados que são necessários para apoiar a estratégia e a missão geral da organização.

- Os Objetivos de Controleidentificam as proteções técnicas, administrativas e físicas que geralmente estão vinculadas a uma lei, regulamento, estrutura industrial ou obrigação contratual.

- As normasfornecem requisitos quantificáveis e específicos da organização para segurança cibernética e proteção de dados.

- As diretrizessão orientações adicionais recomendadas, mas não obrigatórias.

- Os procedimentos (também conhecidos como Atividades de Controle) estabelecem as práticas definidas ou etapas que são realizadas para atender à implementação de padrões e satisfazer os objetivos de controle/controle.

Quadro externo As estruturas são muitas vezes referidas como um padrão. Na realidade, a maioria das estruturas é meramente um repositório de controles específicos que são organizados por famílias de controle (por exemplo, NIST CSF, ISO 27002, NIST SP 800-171, NIST SP 800-53, etc.). Por exemplo, enquantoo NIST SP 800-53 R5é chamado de "padrão", ele é composto por 1.189 controles que são organizados em 20 famílias de controle (por exemplo, Controle de Acesso (AC), Gerenciamento de Programas (PM), etc.). Esses controles são o que compõem o NIST SP 800-53 como uma "estrutura" que uma organização pode usar como um guia para desenvolver suas políticas e padrões internos que lhe permitam alinhar-se com essas práticas esperadas. |  |

Documentação de Segurança Interna Espera-se que uma organização identifique uma estrutura com a qual deseja alinhar seu programa de segurança cibernética, para que suas práticas sigam os controles razoavelmente esperados. O ideal é que haja uma política que corresponda a cada uma das famílias de controle. Isso ajuda a tornar o alinhamento de uma organização com sua estrutura adotada mais direto. Os objetivos de controle fornecem um mapeamento 1-1 para abordar um controle específico (por exemplo, AC-3, AC-7, etc.). Para cada objetivo de controle:

|

Noções básicas de segurança cibernética e componentes de documentação de proteção de dados

Como as palavras têm significados, é importante fornecer exemplos de fontes reconhecidas pelo setor para o uso adequado desses termos que compõem a documentação de segurança cibernética e privacidade:

Política

As políticas são declarações de alto nível de intenção de gerenciamento da liderança executiva de uma organização que são projetadas para influenciar as decisões e orientar a organização a alcançar os resultados desejados. As políticas são aplicadas por normas e posteriormente implementadas por procedimentos para estabelecer requisitos acionáveis e responsáveis. As políticas são uma decisão de negócios, não técnica. A tecnologia determina como as políticas são implementadas. As políticas geralmente existem para satisfazer um requisito externo (por exemplo, lei, regulamento e / ou contrato).

-

Glossário ISACA:

- Um documento que registra um princípio ou curso de ação de alto nível que foi decidido.

- O objetivo pretendido é influenciar e orientar a tomada de decisões presentes e futuras para estar alinhado com a filosofia, objetivos e planos estratégicos estabelecidos pelas equipes de gerenciamento da empresa.

-

Intenção geral e direção, conforme formalmente expresso pela administração.

-

ISO 704:2009:

-

Qualquer declaração geral de direção e propósito destinada a promover o planejamento coordenado, aquisição prática, desenvolvimento efetivo, governança, práticas de segurança ou uso eficiente de recursos de tecnologia da informação.

-

ISO 27000:2016:

-

Intenção e direção de uma organização, conforme formalmente expresso por sua alta administração.

-

Glossário do NIST:

- Declarações, regras ou asserções que especificam o comportamento correto ou esperado de uma entidade.

-

Uma declaração de objetivos, regras, práticas ou regulamentos que regem as atividades das pessoas dentro de um determinado contexto.

-

Glossário do NIST(Política de Segurança):

- As políticas de segurança definem os objetivos e as restrições do programa de segurança. As políticas são criadas em vários níveis, desde a organização ou a política corporativa até restrições operacionais específicas (por exemplo, acesso remoto). Em geral, as políticas fornecem respostas às perguntas “o que” e “por que” sem lidar com “como”. As políticas são normalmente declaradas em termos que são independentes de tecnologia.

-

Um conjunto de regras que governa todos os aspectos do sistema relevante para a segurança e o comportamento do elemento do sistema.

- Nota 1: Os elementos do sistema incluem tecnologia, máquina e elementos humanos.

- Nota 2: As regras podem ser declaradas em níveis muito altos (por exemplo, uma política organizacional define o comportamento aceitável dos funcionários no desempenho de suas funções de missão / negócios) ou em níveis muito baixos (por exemplo, uma política de sistema operacional que define o comportamento aceitável de execução de processos e uso de recursos por esses processos).

Objetivo de controle

Os Objetivos de Controle são metas ou condições desejadas a serem cumpridas. Estas são declarações que descrevem o que deve ser alcançado como resultado da organização implementar um controle, que é o que uma Norma se destina a abordar. Quando aplicável, os Objetivos de Controle estão diretamente ligados a uma prática segura reconhecida pelo setor para alinhar a segurança cibernética e a privacidade com as práticas aceitas. A intenção é estabelecer evidências suficientes de devida diligência e devido cuidado para resistir ao escrutínio.

-

Glossário ISACA:

-

Uma declaração do resultado desejado ou propósito a ser alcançado pela implementação de procedimentos de controle em um processo específico.

-

ISO 27000:2016:

-

Declaração descrevendo o que deve ser alcançado como resultado da implementação de controles.

As normas são requisitos obrigatórios em relação a processos, ações e configurações que são projetados para satisfazer os Objetivos de Controle. Os padrões destinam-se a ser granulares e prescritivos para garantir que sistemas, aplicativos e processos sejam projetados e operados para incluir proteções apropriadas de segurança cibernética e privacidade.

-

Glossário ISACA:

-

Um requisito obrigatório.

-

Glossário do NIST:

- Uma declaração publicada sobre um tópico especificando as características, geralmente mensuráveis, que devem ser satisfeitas ou alcançadas para cumprir a norma.

-

Uma regra, condição ou requisito que descreve as seguintes informações para produtos, sistemas, serviços ou práticas:

- Classificação dos componentes.

- Especificação de materiais, desempenho ou operações; ou

- Delimitação de procedimentos.

Diretriz / Orientação Suplementar

As diretrizes são práticas recomendadas baseadas em práticas seguras reconhecidas pelo setor. As diretrizes ajudam a aumentar os Padrões quando a discrição é permitida. Ao contrário das Normas, as Diretrizes permitem que os usuários apliquem discrição ou margem de manobra em sua interpretação, implementação ou uso.

-

Glossário ISACA:

-

Uma descrição de uma maneira particular de realizar algo que é menos prescritivo do que um procedimento.

-

ISO 704:2009:

- Recomendações que sugerem, mas não exigem, práticas que produzem resultados semelhantes, mas não idênticos.

-

Uma recomendação documentada de como uma organização deve implementar algo.

-

Glossário do NIST:

- Declarações usadas para fornecer informações explicativas adicionais para controles de segurança ou aprimoramentos de controle de segurança.

Controle

Os controlos são salvaguardas técnicas, administrativas ou físicas. Os controles são o nexo usado para gerenciar riscos por meio da prevenção, detecção ou diminuição da capacidade de uma ameaça específica de impactar negativamente os processos de negócios. Os controles são mapeados diretamente para os padrões, uma vez que o teste de controle é projetado para medir aspectos específicos de como os padrões são realmente implementados.

-

Glossário ISACA:

-

Os meios de gestão de riscos, incluindo políticas, procedimentos, diretrizes, práticas ou estruturas organizacionais, que podem ser de natureza administrativa, técnica, gerencial ou jurídica.

-

ISO 27000:2016:

- As políticas, procedimentos, práticas e estruturas organizacionais projetadas para fornecer garantia razoável de que os objetivos de negócios serão alcançados e eventos indesejados serão evitados ou detectados e corrigidos.

-

Medida que está modificando o risco:

- Os controles incluem qualquer processo, política, dispositivo, prática ou outras ações que modifiquem o risco.

-

Os controlos nem sempre podem exercer o efeito modificativo pretendido ou presumido.

-

Glossário do NIST:

-

Medida que está modificando o risco. (Observação: os controles incluem qualquer processo, política, dispositivo, prática ou outras ações que modifiquem o risco.)

-

NIST SP 800-53 R5:

- As salvaguardas ou contramedidas prescritas para um sistema de informação ou uma organização para proteger a confidencialidade, integridade e disponibilidade do sistema e suas informações [controle de segurança].

- As salvaguardas administrativas, técnicas e físicas empregadas dentro de uma agência para garantir a conformidade com os requisitos de privacidade aplicáveis e gerenciar os riscos de privacidade [controle de privacidade].

Procedimento

Os procedimentos são um conjunto documentado de etapas necessárias para executar uma tarefa ou processo específico em conformidade com uma norma aplicável. Os procedimentos ajudam a resolver a questão de como a organização realmente operacionaliza uma política, padrão ou controle. Sem procedimentos documentados, pode haver evidências defensáveis de práticas de cuidados devidos. Os procedimentos são geralmente de responsabilidade do proprietário do processo / custodiante de ativos para construir e manter, mas espera-se que incluam a supervisão das partes interessadas para garantir que os requisitos de conformidade aplicáveis sejam abordados. O resultado de um procedimento destina-se a satisfazer um controlo específico. Os procedimentos também são comumente referidos como “atividades de controle”.

-

Glossário ISACA:

-

Um documento que contenha uma descrição detalhada das etapas necessárias para executar operações específicas em conformidade com as normas aplicáveis. Os procedimentos são definidos como parte dos processos.

-

ISO 704:2009:

- Uma descrição detalhada das etapas necessárias para executar operações específicas em conformidade com as normas aplicáveis.

-

Um grupo de instruções em um programa projetado para executar um conjunto específico de operações.

-

Glossário do NIST:

- Um conjunto de instruções usadas para descrever um processo ou procedimento que executa uma operação explícita ou reação explícita a um determinado evento.

Risco

Os riscos representam uma exposição potencial a danos ou perdas. O risco geralmente é calculado por uma fórmula de Ameaça x Vulnerabilidade x Consequência em uma tentativa de quantificar a magnitude potencial de uma instância de risco ocorrendo. Embora não seja possível ter um ambiente totalmente livre de riscos, pode ser possível gerenciar riscos evitando, reduzindo, transferindo ou aceitando os riscos.

-

Glossário ISACA:

-

A combinação da probabilidade de um evento e sua consequência.

-

ISO 704:2009:

-

O nível de impacto nas operações organizacionais (incluindo missão, funções, imagem ou reputação), ativos organizacionais, indivíduos, outras organizações ou a Nação resultante da operação de um sistema de informação, dado o impacto potencial de uma ameaça e a probabilidade de essa ameaça ocorrer.

-

NIST SP 800-53 R5:

-

Uma medida da extensão em que uma entidade está ameaçada por uma circunstância ou evento potencial e, normalmente, é uma função de:

- O impacto adverso, ou magnitude do dano, que surgiria se a circunstância ou evento ocorresse; e

-

A probabilidade de ocorrência.

-

Glossário do NIST:

-

Uma medida da extensão em que uma entidade está ameaçada por uma circunstância ou evento potencial e, normalmente, uma função de:

- Os impactos adversos que surgiriam se a circunstância ou evento ocorresse; e

- A probabilidade de ocorrência. Os riscos de segurança relacionados ao sistema de informação são aqueles riscos que surgem da perda de confidencialidade, integridade ou disponibilidade de informações ou sistemas de informação e refletem os potenciais impactos adversos às operações organizacionais (incluindo missão, funções, imagem ou reputação), ativos organizacionais, indivíduos, outras organizações e a Nação.

Métrica

As métricas fornecem uma visão “point-in-time” de medições específicas e discretas, ao contrário das tendências e análises que são derivadas pela comparação de uma linha de base de duas ou mais medições feitas ao longo de um período de tempo. As análises são geradas a partir da análise de métricas. As análises são projetadas para facilitar a tomada de decisões, avaliar o desempenho e melhorar a responsabilidade por meio da coleta, análise e relatório de dados relevantes relacionados ao desempenho. Boas métricas são aquelas que são INTELIGENTES (Específicas, Mensuráveis, Atingíveis, Repetíveis e Dependentes do Tempo)

-

Glossário ISACA:

-

Uma entidade quantificável que permite a medição da realização de um objetivo de processo.

-

ISO 704:2009:

-

Uma coisa que é medida e relatada para ajudar na gestão de processos, serviços ou atividades.

-

Glossário do NIST:

-

Ferramentas projetadas para facilitar a tomada de decisões e melhorar o desempenho e a responsabilidade por meio da coleta, análise e relatório de dados relevantes relacionados ao desempenho.

Perguntas? Entreem contato conoscopara esclarecimentos para que possamos ajudá-lo a encontrar a solução certa para suas necessidades de conformidade de segurança cibernética e privacidade.